SGX 構建硬件級安全隔離區的至強秘笈與軟件開發實踐

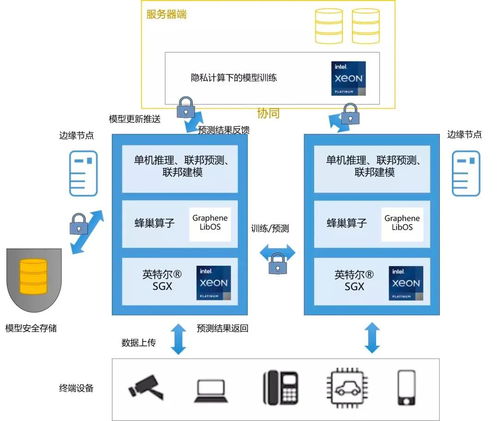

隨著數據安全和隱私保護需求的日益增長,英特爾軟件防護擴展(SGX)技術為現代計算環境提供了一種創新的硬件級安全解決方案。SGX通過在處理器中創建受保護的內存區域(稱為“安全區”或“Enclave”),確保敏感數據和代碼即使在系統被潛在惡意軟件攻擊的情況下也能安全運行。以下是對SGX技術的深入解析,以及如何將其應用于軟件開發的實用指南。

一、SGX技術核心:構建硬件級安全隔離區

SGX(Software Guard Extensions)是英特爾推出的一項硬件安全特性,集成于現代至強(Xeon)處理器中。它通過以下機制實現安全隔離:

- 硬件隔離內存區域:SGX允許應用程序創建安全區,這些區域在內存中被硬件隔離,即使操作系統或虛擬機監控程序也無法直接訪問。這確保了代碼和數據的機密性和完整性。

- 遠程認證機制:SGX支持遠程證明,允許第三方驗證安全區的真實性和完整性,確保運行環境未被篡改,適用于云計算和分布式系統。

- 最小化攻擊面:通過將敏感操作限制在安全區內,SGX減少了潛在攻擊面,防范側信道攻擊和惡意軟件入侵。

SGX的優勢在于其硬件級實現,相比純軟件方案,它提供了更強的安全保障,無需依賴底層系統軟件的可信性。這使其特別適用于金融、醫療和物聯網等對數據安全要求極高的領域。

二、SGX在軟件開發中的至強秘笈

將SGX集成到軟件開發中,需要遵循最佳實踐以充分發揮其潛力。以下是關鍵步驟和技巧:

- 識別敏感代碼與數據:分析應用邏輯,確定需要保護的敏感部分(如加密密鑰、用戶憑證或算法邏輯)。只有這些部分應置于安全區內,以最小化性能開銷。

- 設計安全區邊界:安全區與外部環境的交互應通過明確定義的接口進行。使用SGX SDK(如英特爾SGX SDK)定義ECALL(進入安全區調用)和OCALL(離開安全區調用),確保數據在進出時得到加密和驗證。

- 優化性能與資源使用:SGX的安全隔離會帶來一定的性能損失(如內存訪問延遲)。開發者應通過代碼優化、減少安全區內復雜操作,并利用SGX的內存管理特性來平衡安全與效率。

- 實現遠程證明:對于云應用,集成遠程證明流程,允許客戶端驗證服務器端安全區的真實性。這涉及生成和驗證證明報告,確保端到端安全。

- 測試與安全審計:嚴格測試安全區代碼,包括單元測試和滲透測試,以識別潛在漏洞。同時,進行安全審計,確保SGX實現符合行業標準(如FIPS 140-2)。

三、實踐示例與工具支持

以開發一個安全數據處理應用為例,使用SGX SDK創建安全區:

- 初始化環境:安裝SGX驅動和SDK,配置開發環境。

- 定義Enclave:編寫EDL(Enclave Definition Language)文件,指定安全區接口。

- 實現核心邏輯:在安全區內實現數據處理函數(如加密計算),并通過ECALL/OCALL與外部交互。

- 部署與監控:在支持SGX的硬件上部署應用,并監控運行狀態,及時更新以應對新興威脅。

支持工具包括英特爾SGX SDK、Open Enclave框架和第三方庫,這些工具簡化了開發流程,并提供了豐富的示例代碼。

四、挑戰與未來展望

盡管SGX提供了強大的安全能力,但也面臨挑戰,如性能開銷、兼容性問題以及針對SGX的側信道攻擊(如Foreshadow)。未來,隨著硬件迭代和生態系統成熟,SGX有望與機密計算技術結合,進一步推動安全軟件開發。

SGX為數據處理構建了硬件級安全基石,開發者通過掌握其核心原理和開發秘笈,能夠構建更可靠的應用。在數據驅動時代,SGX不僅是技術工具,更是保障數字信任的關鍵。

如若轉載,請注明出處:http://www.youryou.cn/product/30.html

更新時間:2026-01-07 17:30:46