2021年勒索病毒疫情分析報告 軟件開發的挑戰與防護策略

2021年,全球勒索病毒攻擊持續升級,對軟件開發行業構成了前所未有的威脅。本報告基于對2021年勒索病毒攻擊事件的綜合分析,重點探討其對軟件開發領域的影響及應對策略。

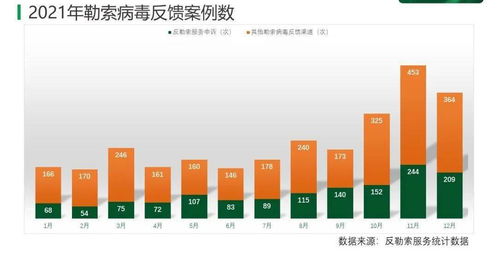

一、2021年勒索病毒攻擊態勢分析

- 攻擊規模與頻率:2021年,勒索病毒攻擊事件數量較往年顯著增加,攻擊目標更加廣泛,涉及軟件開發企業、開源項目、供應鏈等多個環節。據安全機構統計,全球每月新增勒索病毒變種超過100個,攻擊頻率呈現指數級增長。

- 攻擊手段演變:攻擊者不僅采用傳統的釣魚郵件、漏洞利用等方式,還逐漸轉向供應鏈攻擊和雙重勒索模式。例如,通過感染軟件開發工具鏈或第三方庫,間接攻擊下游用戶,同時竊取數據并加密文件,威脅公開敏感信息以迫使受害者支付贖金。

- 行業影響:軟件開發行業成為重點攻擊目標,原因在于其擁有大量高價值代碼、用戶數據和知識產權。攻擊事件導致項目延期、數據泄露和經濟損失,甚至影響軟件產品的安全性和可靠性。

二、軟件開發面臨的挑戰

- 漏洞管理不足:許多軟件開發團隊在代碼編寫和測試階段未能充分識別安全漏洞,尤其是依賴第三方組件時,缺乏對供應鏈安全的有效監控。

- 安全意識薄弱:開發人員對勒索病毒的防護意識不足,容易忽視安全編碼實踐,如未及時更新軟件依賴、未啟用多重身份驗證等。

- 防護措施滯后:傳統安全工具難以應對新型勒索病毒,而軟件開發流程中缺乏集成化的安全防護機制,導致攻擊發生后響應遲緩。

三、防護策略與建議

- 加強安全開發實踐:在軟件開發全生命周期中嵌入安全措施,包括代碼審查、自動化安全測試和漏洞掃描。推廣使用安全編碼指南,減少人為失誤。

- 供應鏈安全管理:建立對第三方庫和工具的審核機制,定期更新依賴項并監控安全公告。采用軟件物料清單(SBOM)技術,提高供應鏈透明度。

- 數據備份與恢復:實施定期、離線的數據備份策略,確保在遭受攻擊時能快速恢復業務。制定應急響應計劃,包括隔離受感染系統和及時通知相關方。

- 提升安全意識培訓:對開發團隊進行定期的安全培訓,增強對勒索病毒攻擊模式的認知,培養主動防護的習慣。

- 技術防護升級:部署先進的安全工具,如端點檢測與響應(EDR)系統、網絡分段和零信任架構,以降低攻擊面并增強威脅檢測能力。

2021年的勒索病毒疫情凸顯了軟件開發行業在網絡安全方面的脆弱性。面對日益復雜的威脅,軟件開發企業需從技術、管理和人員三個維度出發,構建多層次防護體系,以保障軟件開發和用戶數據的安全。隨著攻擊技術的不斷演進,行業應持續關注安全趨勢,推動創新防護方案的落地,共同應對勒索病毒的挑戰。

如若轉載,請注明出處:http://www.youryou.cn/product/52.html

更新時間:2026-01-07 11:19:58